이전글

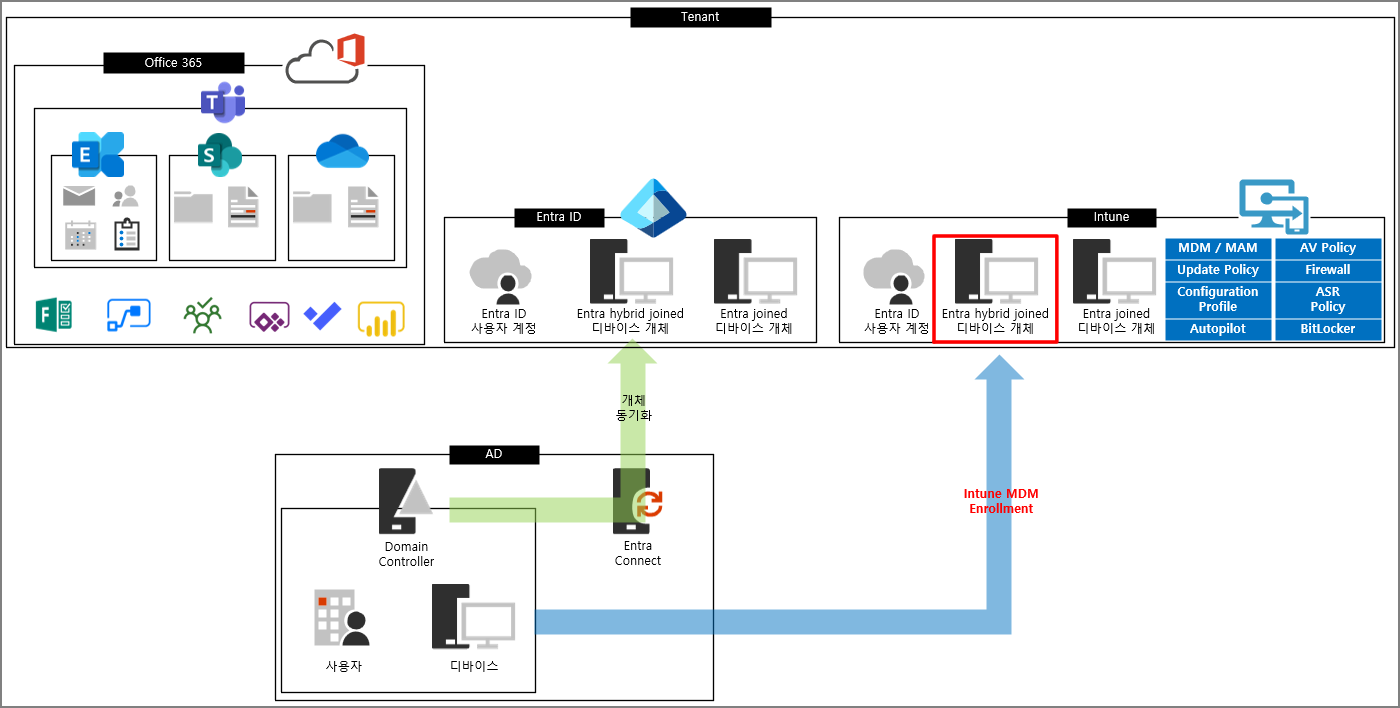

이번 포스팅에서는 아래와 같이 Intune MDM 등록 및 Onboarding에 대해서 다뤄보겠습니다.

M365를 운영하거나 Hybrid Azure AD Autopilot을 운영하는 환경이라면 일부 과정을 Skip 할 수 있습니다.

I. Enrollment MDM

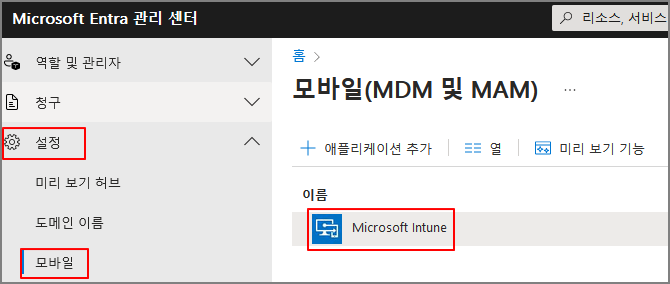

Entra 관리 센터 -> 설정 -> 모바일 -> Mirosoft Intune

MDM 사용자 범위 -> 모두 or 일부 -> 저장

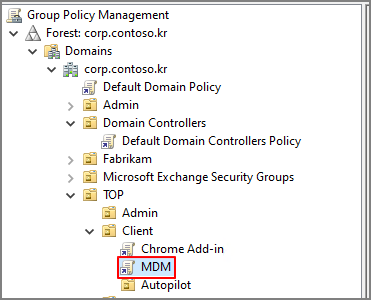

Domain Controller에서 GPO 정책을 생성합니다.

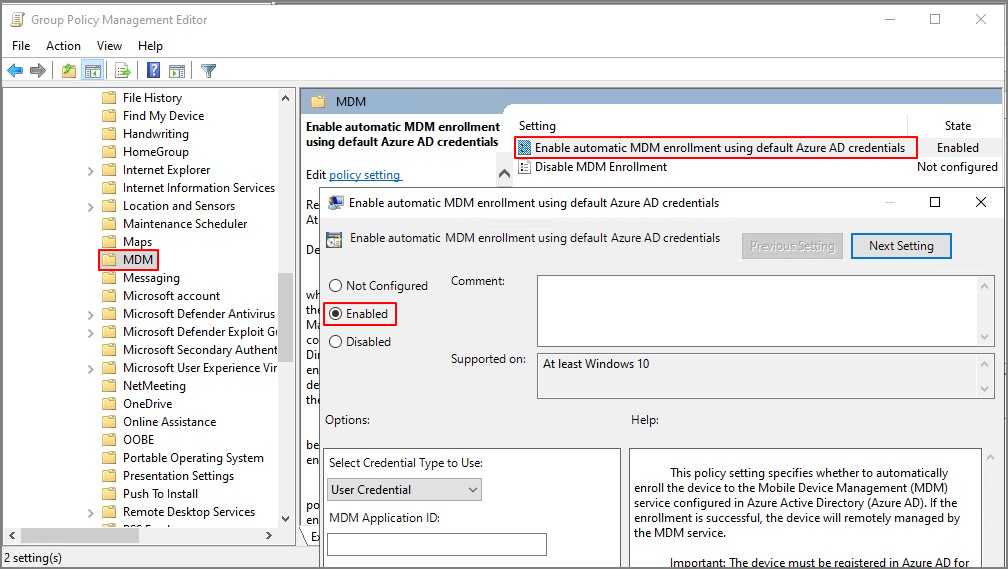

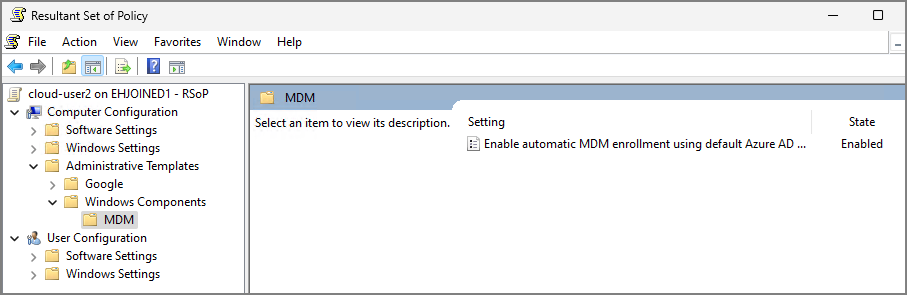

Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> MDM

Enable automatic MDM enrollment using default Azure AD credentials -> Enabled

Client 단에서 정책 적용 확인 (rsop.msc)

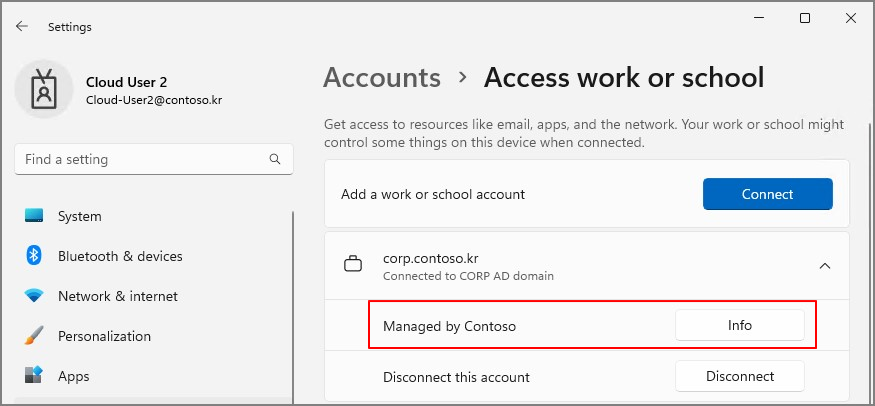

정책이 적용되면 아래와 같이 회사 또는 학교 액세스 매뉴에서 "Managed by Company" 로 표시됩니다. Intune에 의해 관리된다는 것을 확인할 수 있습니다.

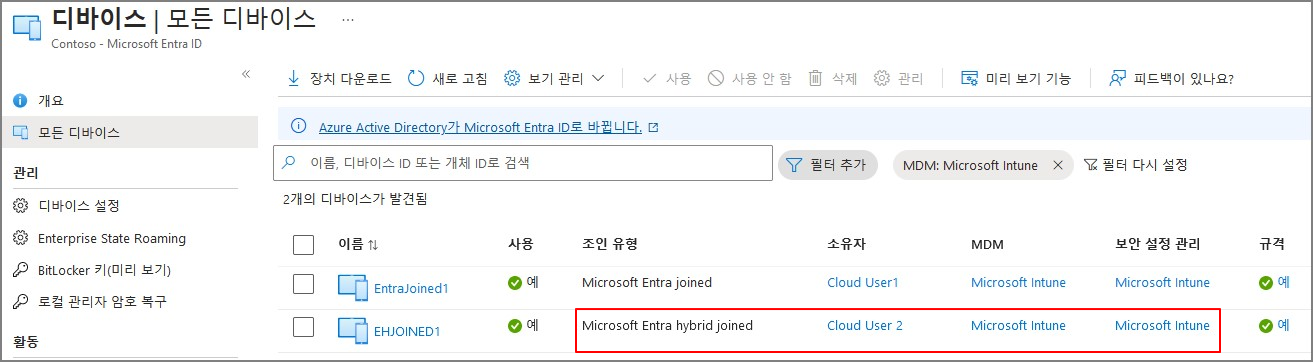

Entra 관리 센터에서도 조인 유형이 Entra hybrid joined 이면서 MDM은 Intune인 것을 알 수 있습니다.

Dsregcmd /status에서도 Managed by MDM 을 확인할 수 있습니다.

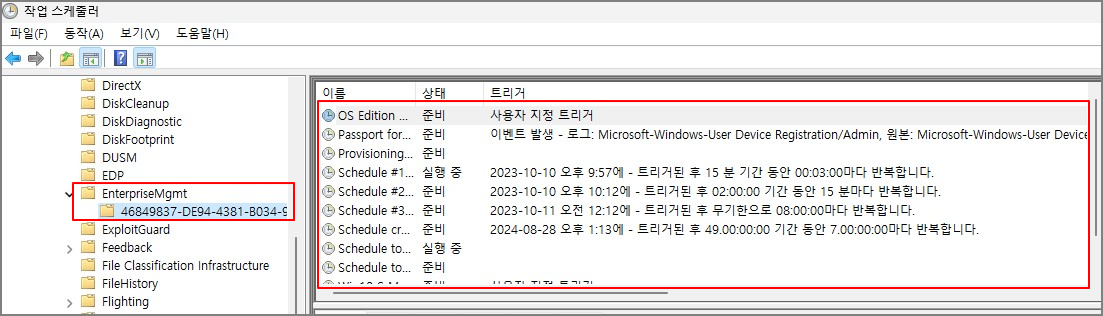

등록이 진행되지 않았다면, 작업스케쥴러를 먼저 확인합니다.

진행이 완료되면 아래와 같은 형태로 표시됩니다.

II. Defender 영역으로 Onboarding

EDR 등 M365 E5에서 제공되는 기능들을지원되는 기능들을 사용하기 위해서는 Defender 영역에 Onboarding이 필요합니다. MDE로 Onboarding 한다는 의미는 Windows OS 에 내장되어 있는 Sensor를 활성화하고 보안검사에 필요한 자료들을 수집하여 조사한다는 의미입니다. 개체 동기화와는 다른 개념이기 때문에 별도의 설정이 필요합니다.

Microsoft 365 Defender (https://security.microsoft.com) -> Settings -> Microsoft 365 Defender

아래와 같이 Provisioning 과정이 진행됩니다.

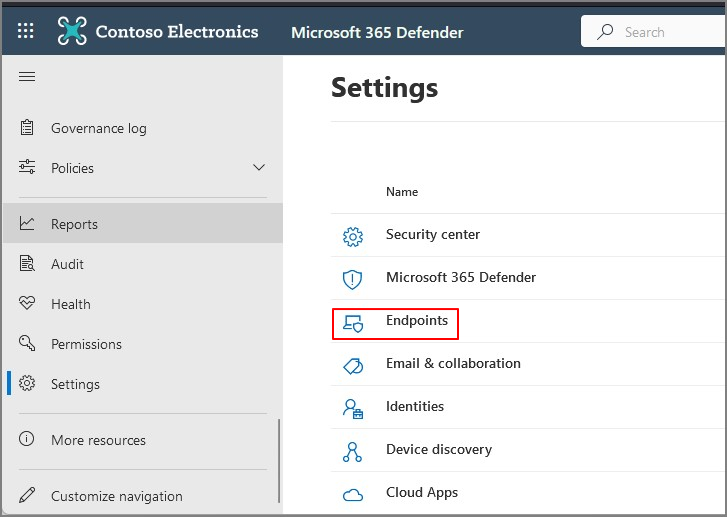

완료되면 아래와 같이 Endpoints 메뉴가 활성화됩니다.

General -> Advanced features -> Microsoft Intune connection -> On

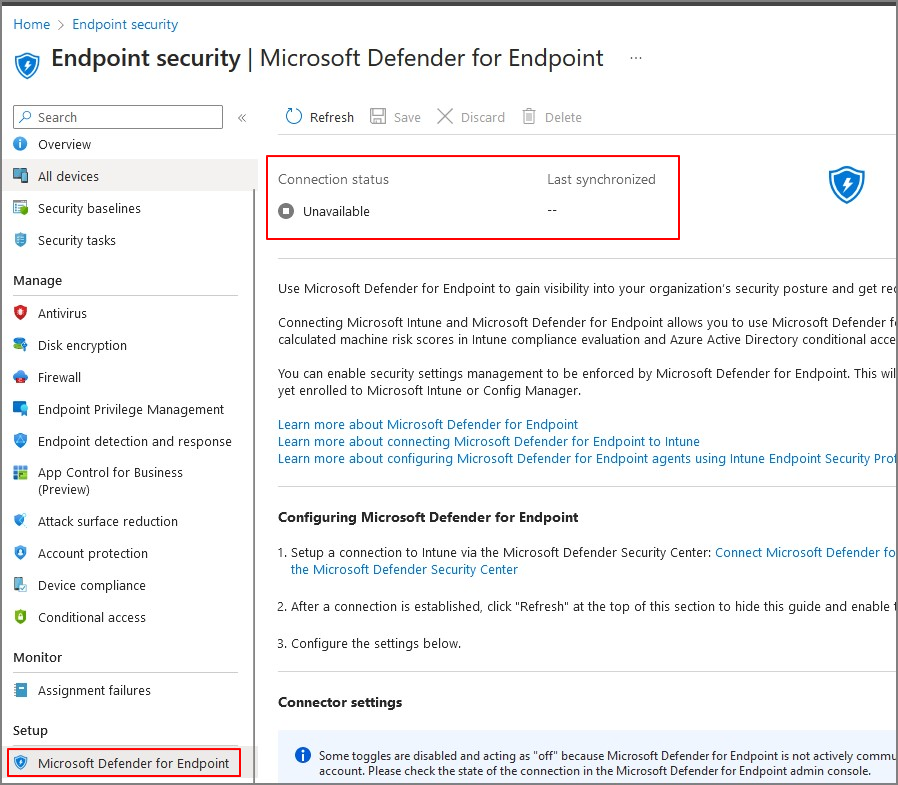

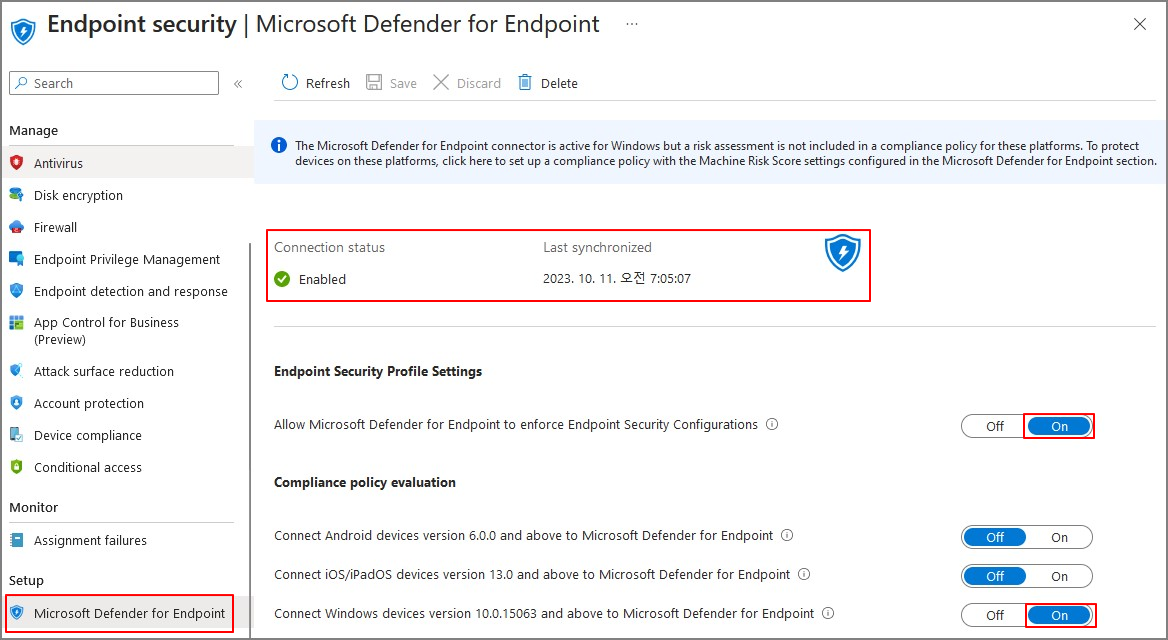

Intune 관리 센터 -> Endpoint Security -> Microsoft Defender for Endpoint 메뉴로 이동하면 적용 여부를 확인할 수 있습니다.

Intune Connection - Off 상태

Intune Connection - On 상태 / Endpoint Security Profile Settings -> On

Connection이 완료되었으면 EDR 프로필을 생성합니다.

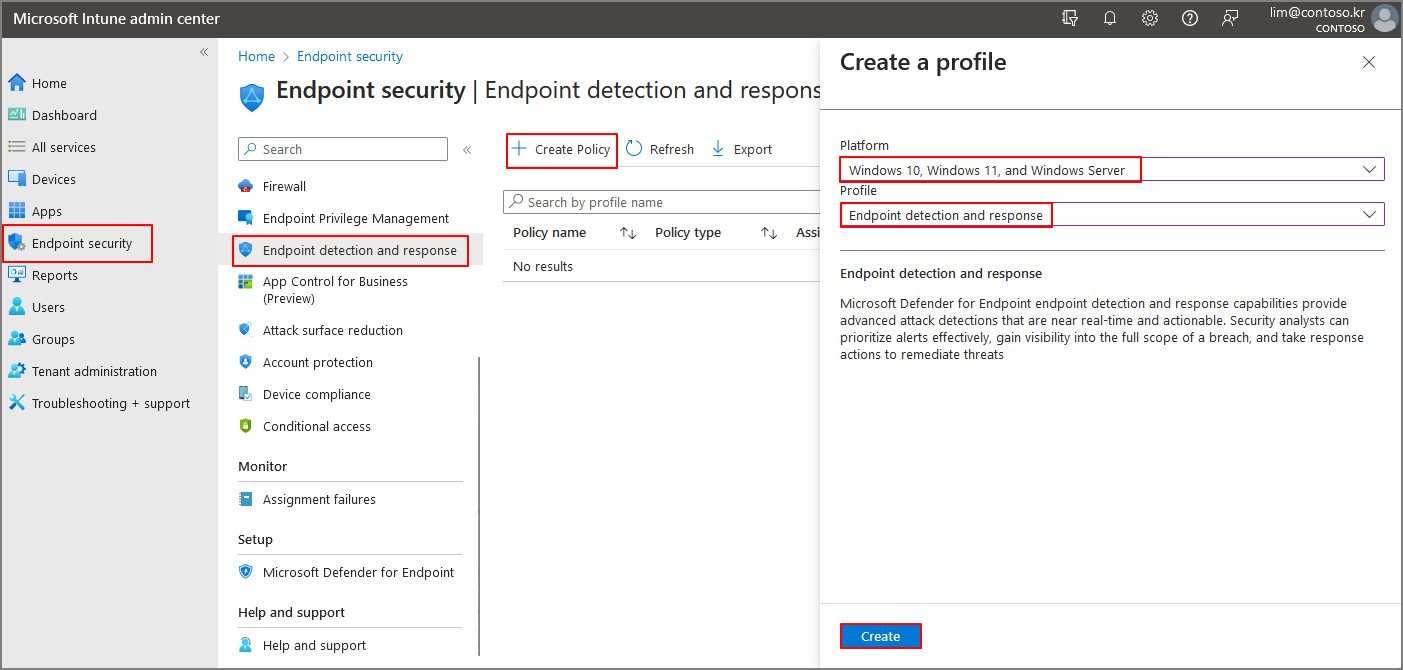

Intune 관리센터 -> Endpoint Security -> Endpoint detection and response -> Create Policy -> Windows 10 -> Endpoint detection and response -> Create

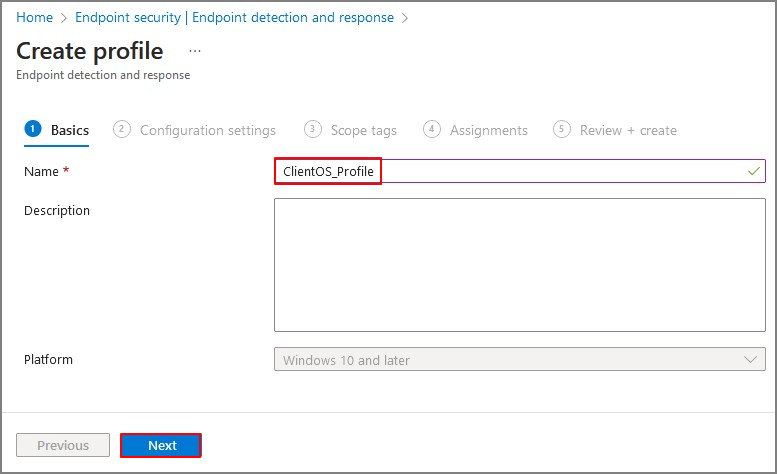

프로필 이름 지정 -> Next

아래와 같이 항목을 선택 -> Next

참고로 Connection이 완료되지 않으면, 아래와 같이 Auto from connector 선택 메뉴가 생성되지 않습니다.

Sample Sharing에 대한 설명은 다음자료를 참고하시기 바랍니다.

Intune endpoint security Endpoint detection and response settings | Microsoft Learn

| Sample sharing for all files Returns or sets the Microsoft Defender for Endpoint Sample Sharing configuration parameter. Sample Sharing sends a file to Microsoft for deep analysis. Organizations can disable sample sharing on specific devices that are considered too sensitive. 엔드포인트 샘플 공유용 Microsoft Defender 구성 매개 변수를 반환하거나 설정합니다. 샘플 공유는 심층 분석을 위해 파일을 Microsoft로 보냅니다. 조직은 너무 민감하다고 간주되는 특정 장치에서 샘플 공유를 비활성화할 수 있습니다. |

Not Configured로 설정해도 문제되지는 않습니다.

대상 디바이스 그룹을 추가합니다.

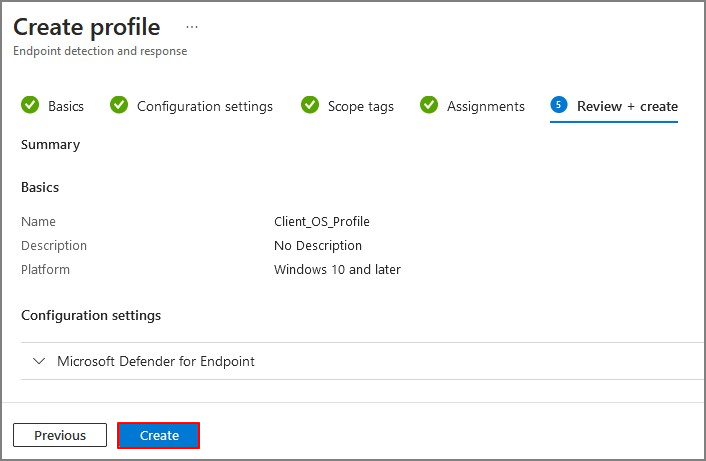

Create

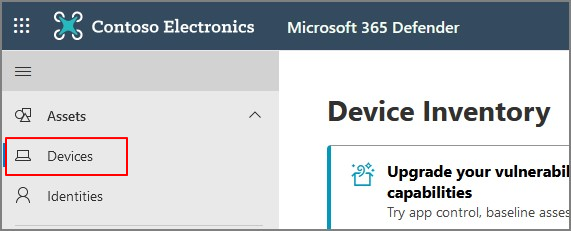

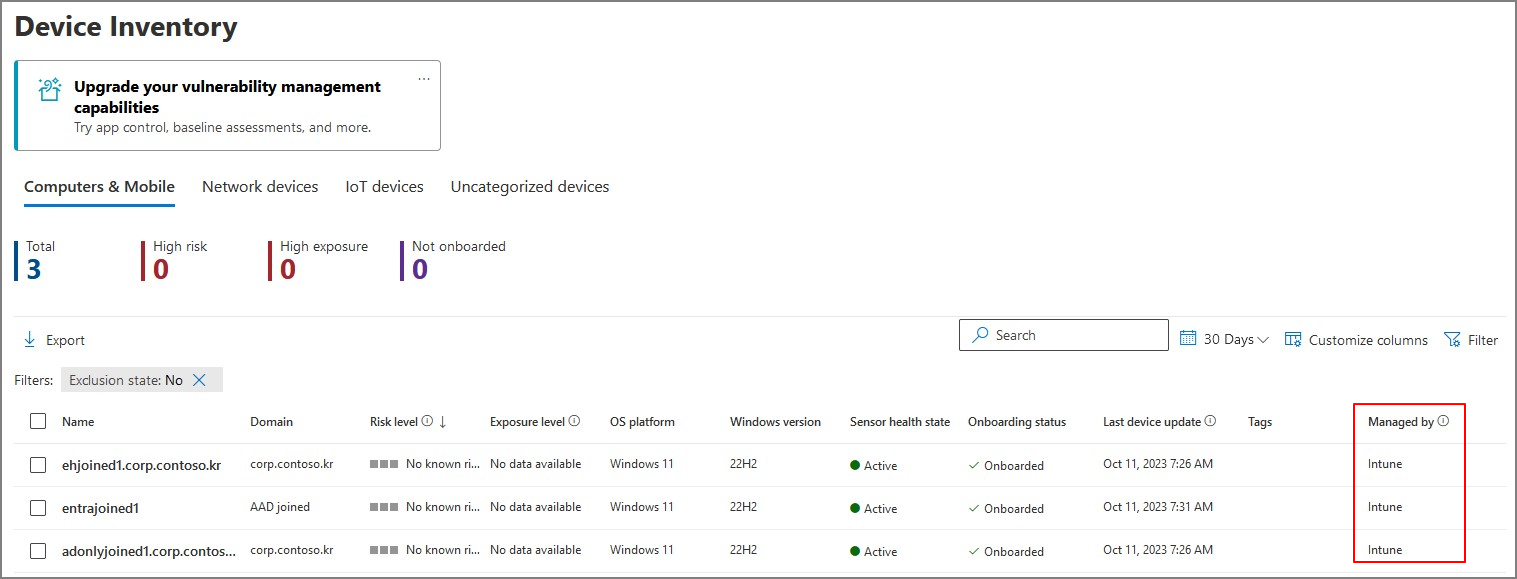

Defender 관리 센터 -> Assets -> Devices

아래와 같이 장치들이 Managed by Intune 표시된 장치들이 온보딩 된 것을 확인할 수 있습니다.

AD장치, Entra ID Join(AAD) 구분 없이 Intune MDM에 등록되어 있으면 온보딩할 수 있습니다.

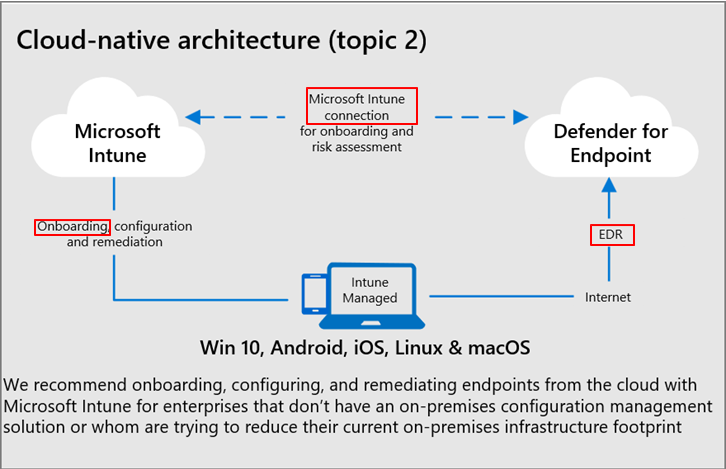

Intune MDM 등록 -> Connector (EDR Profile) -> Onboarding 으로 이어지는 Intune에 의해 Onboarding 하는 흐름을 Intune Onboarding이라고 정의하였습니다.

AD / Entra Joined 디바이스 구분 없이 Windows Client OS는 Intune에서 정책을 설정하기 때문에 관리 포인트를 줄일 수 있습니다.

아래의 표를 보면 Windows Client OS 와 Windows Server OS를 동일하게 Intune에서 정책 관리가 가능하다는 것을 알 수 있습니다.

Intune Onboarding을 진행함으로써 MS에서 제시한 자료와 같은 형태의 아키텍쳐를 구성할 수 있습니다.

이번 포스팅은 Windows Client OS에 대한 Intune onboarding에 대해서 다루었습니다.

다음 포스팅은 Windows Server OS에 대한 MDE Onboarding에 대해서 다루겠습니다.